Собрание статей и заметок преимущественно по администрированию операционных систем Linux и Windows (но не только). Цель - собрать в одном месте полезное и интересное, что то вроде записной книжки. Большая часть скопирована целиком или скомпилирована из найденного в интернете, и я никоим образом не предендую на авторство, которое мне не принадлежит, чукча не писатель, чукча читатель. Некоторые же статейки - написаны мной, в качестве шпаргалок по мотивам прохождения некоторых квестов.

Расширенный поиск в статьях блога

2 октября 2012 г.

Удаление Winlock.exe (незакрываемый баннер)

7 июля 2012 г.

Список свободных (публичных) серверов DNS

“9 июля, свыше 300 тысяч пользователей могут лишиться доступа в интернет из-за того, что специалисты ФБР отключат DNS-серверы, обслуживающие ботнет DNSChanger, сообщает PC Pro.

Как отмечает издание, ботнет, организованный троянской программой DNSChanger, появился в 2007 году и представлял собой сеть фальшивых DNS-серверов, предназначенных для перенаправления пользователей интернета на мошеннические онлайн-ресурсы. В ноябре 2011 года специалистами в области информационной безопасности удалось вывести из строя узлы, организованные DNSChanger, а для "поддержки" пострадавших пользователей была запущена альтернативная система DNS-адресов.

9 июля истекает дорогостоящий контракт, заключенный с компанией, обслуживающей серверы, после чего их отключат, а пользователи, чьи компьютеры по-прежнему заражены трояном DNSChanger, не смогут посетить привычные сайты, набирая адреса в браузере. Получить доступ к ресурсам они смогут, введя в адресной строке IP-адрес того или иного сайта, пишет "Российская газета".”

Привожу на всякий случай список публичных DNS-серверов

10 июня 2012 г.

SSH-туннелинг или замена VPN

VPN (Virtual Private Networks). В большинстве случаев ее используют

люди для шифрования передаваемой информации через локальную сеть

(защита от снифанья трафика, что довольно легко осуществить в сети,

даже на свичах) и/или последующей передачи информации через Интернет

(тут уже целями будет скрытие своего IP-адреса, защита от глобального

снифа трафика всей страны (aka СОРМ, он же нынешний СОРМ2) и.д.).

Многие уже давно используют данную технологию VPN, но не многие знают

об ее более дешевой и мобильной альтернативе. А называется это -

SSH-туннелинг.

1 июня 2012 г.

Восстановление пароля для root или угроза безопасности из коробки в Linux

Если Вы забыли пароль и не можете получить доступ к операционной системе? То эта статья для Вас!

В статье собрана исчерпывающая информация, способная помочь отредактировать пароль root в операционной системе Линукс. Способы восстановления подойдут абсолютно для любых дистрибутивов Linux.

В то же время эта статья даст пищу для размышлений на тему незащищенности менеджера загрузки ОС при физическом доступе к Linux машине. Злоумышленник может получить привилегированный доступ к компьютеру или серверу, войдя в однопользовательский режим и сменив пароль root. При этом ему не требуется знать ни единого пароля системы.

31 мая 2012 г.

Наглядная схема работы iptables

25 мая 2012 г.

torcache.net: категория - хранить вечно

Об nmap для начинающих

Loop-aes или как зашифровать все не спалив себе мозг

Это делает его универсальной системой шифрования любой информации, будь то файлы (подключенные с помощью «mount -o loop»), дисковые разделы, RAID-тома, своп-области, флеш-брелки и т.п. Шифруя раздел с помощью этого драйвера, пользователь получает что-то вроде переходника в виде loop-устройства, без которого получить доступ к данным будет невозможно.

15 апреля 2012 г.

Анонимный серфинг c Tor

1 апреля 2012 г.

Ошибка сохрнения изменений, требующих пересоздания таблицы в БД – SQL Server 2008 Management Studio

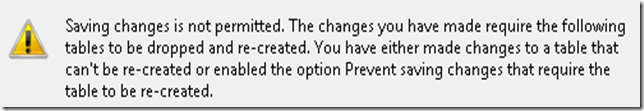

Те, кто начинают пользоваться SQL Server Management Studio из поставки SQL Server 2008 сталкиваются с интересной ошибкой, которая возникает при попытке обновить таблицу в базе данных (добавив или удалив колонки, изменив названия и тип колонок и т.п.):

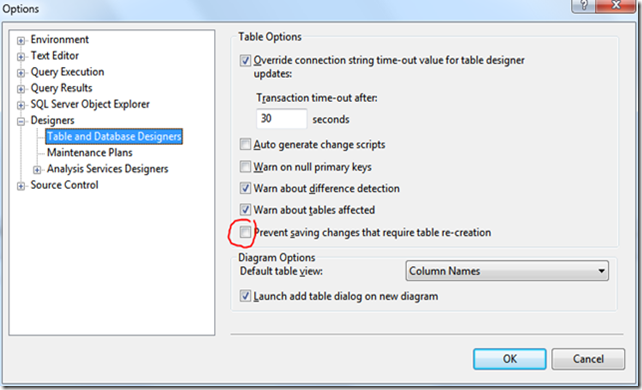

Эта ошибка связана с настройкой “Prevent saving changes that require table re-creation” SQL Management Studio, включенной по умолчанию, которую можно отключить в меню Tools –> Options, дальше нода Designers –> Table and Database Designers.

Достаточно снять галку и “вуаля”.

Для чего это сделано по умолчанию, спросите вы, дорогой читатель. Это сделано для случаев работы с базой данных работающего приложения, для которого пересоздание таблицы может быть фатальным.

31 марта 2012 г.

Динамический IP от провайдера, и проброс портов в Iptables

У меня PPPoE, и IP меняется провайдером раз в трое суток. При этом тестовый сервер должен быть доступен всегда в независимости от того, какой у меня внешний IP.

Предлагаю свой вариант решения данной проблемы.

Итак, имеем: сервер на Ubuntu 10.04: (Linux nwserver 2.6.32-40-server #87-Ubuntu SMP Tue Mar 6 02:10:02 UTC 2012 x86_64 GNU/Linux, iptables v1.4.4) и второй сервер, которому мы должны прокинуть порты.

18 февраля 2012 г.

Свободная сеть Freenet

Эта статья рассказывает о Freenet, полностью свободной и лишенной цензуры сети, построенной на основе интернет-протоколов.

Эта статья рассказывает о Freenet, полностью свободной и лишенной цензуры сети, построенной на основе интернет-протоколов.8 февраля 2012 г.

Защита от взлома SSH

На протяжение длительного времени я все чаще замечаю в своих лог файлах, как некоторые индивидумы, а может просто ssh роботы пытаются сбрутить мой пароль на SSH сервер. Я обнаружил удивительнейший проект для реализации этой защиты. Как выяснилось позже, этот пакет лежит в репозиториях ветки [universe].

На протяжение длительного времени я все чаще замечаю в своих лог файлах, как некоторые индивидумы, а может просто ssh роботы пытаются сбрутить мой пароль на SSH сервер. Я обнаружил удивительнейший проект для реализации этой защиты. Как выяснилось позже, этот пакет лежит в репозиториях ветки [universe].sudo apt-get install fail2ban /etc/fail2ban/jail.conf